En anteriores artículos :

Ahora es el momento de pensar que medidas o tipo de medidas,queremos o podemos aplicar para proteger cada activo de la información.Siempre tomaremos medidas lógicas,que seamos capaces de aplicar y estén a nuestro alcance.

Es mejor aplicar las medidas mas urgentes primero,y organizar un sistema en el tiempo que permita ir mejorando,de forma progresiva iremos aplicando nuevas medidas,dentro de nuestras posibilidades para mejorar la seguridad.

Lo primero es asegurar la parte del recurso,es decir de este recurso concreto,¿Que quiero proteger?La Confidencialidad,La Integridad o La Disponibilidad.Una Pagina WEB es la imagen de una compañía,no debería ser modificada....Esto seria mantener la Integridad,nuestro negocio genera ingresos mediante esa pagina hay que evitar que se detenga (por ejemplo mediante un ataque DoS),esto es defender la Disponibilidad,si además la pagina tiene acceso a una base de datos el comprometer la pagina puede ocasionar que se acceda a esos datos,proteger esos datos por ejemplo mediante Https,seria proteger la Confidencialidad de nuestros clientes y evitar modificaciones otra vez la Integridad.

Como ya habréis visto en un mismo recurso,quizás nos interese defender las tres cosas,o una solo,según el caso y el uso de ese recurso dentro de nuestro negocio.

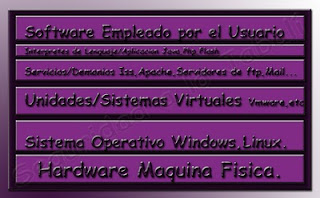

Algunos métodos para proteger los recursos son :

Confidencialidad:Se trata de que personas no autorizadas no accedan a recursos o información para los que no están autorizados,hay varios peligros básicos,el acceso,que se protege mediante contraseñas,biometrica,dispositivos físicos.

El acceso al entorno,mediante firewalls,evitar vulnerabilidades (mantener actualizado el software),control de usuarios y permisos,segregación de redes(Vlan).

El acceso a la información mientras viaja,Wifi,Cifrado,VPN(Redes privadas virtuales).

Hay que distinguir también entre Identificacion y Autentificacion,aunque parecen términos similares es vital diferenciarlos y tratarlos en consecuencia.

Integridad:Si no podemos confiar en que el contenido de los datos,no fue modificado,o que la fuente de la información,no sea quien dice ser tenemos un problema,por ese motivo publique el post de los certificados uno de los objetivos de los certificados es garantizar el remitente de la pagina,mensaje,mail y además garantizar que el mensaje no fue alterado.

Aqui podeis ver el articulo.

Cuando descargamos un archivo,en el lugar de descarga suele estar su MD5,eso es el resultado de unas operaciones matemáticas que garantizan que el archivo descargado es igual al que se pretendía bajar.

Hablaremos proximamente de ello......MD5,Sha,etc.

El cifrado garantiza que los datos no puedan leerse (o casi),pero es el aplicar un hash,lo que garantiza que no fue alterada la información.

Otras medidas como un Firewall o la programacion segura,ayudan a proteger la integridad de la información,base de datos,etc.

Disponibilidad:El tener acceso a un recurso es básico,según la empresa y el recurso y en algunos momentos puede ser crucial,este es un tema largo y complicado porque mantener la disponibilidad,es difícil y muy diferente según de que se trate.Lo primero es tener las mínimas vulnerablidades,firewall,IDS,un buen diseño de Red,configuraciones adecuadas,actulizaciones y sobre todo aplicar una buena política de seguridad y mantenerla.

Y luego duplicidad y backup,osea copia de seguridad de todo lo importante,y con copia no quiero decir hacer un backup,hay que seguir haciéndolo,mantenerlo actualizado y cada cierto tiempo probar si los backup en realidad restauran de forma eficaz la información.

Y para los recursos indispensables,hay que duplicar recursos,una web lista para ser subida,virtualizacion,varios servidores o ISP.Esto es lo mas costoso,pero si hace falta..........

Seguridad para Todos!!

Como se puede ver, este mes hay mucho tema relacionado con Internet, viendo los escándalos en los sevidores, donde nos descargamos las versiones de Linux, el propio MySQL comprometido, y ni siquiera podemos confiar en los certificados, ni en el protocolo HTTPS la verdad es que los usuarios finales, que no tengan un perfil técnico, lo están teniendo mas que complicado. No quiero ser alarmista, los certificados están siendo revocados, las intrusiones están en investigación en busca de hasta donde se ha comprometido el sistema, y los protocolos se mejoraran, pero desde luego este mes ha habido acontecimientos importantes, esperemos que todo esto ayude a mejorar la seguridad.

Como se puede ver, este mes hay mucho tema relacionado con Internet, viendo los escándalos en los sevidores, donde nos descargamos las versiones de Linux, el propio MySQL comprometido, y ni siquiera podemos confiar en los certificados, ni en el protocolo HTTPS la verdad es que los usuarios finales, que no tengan un perfil técnico, lo están teniendo mas que complicado. No quiero ser alarmista, los certificados están siendo revocados, las intrusiones están en investigación en busca de hasta donde se ha comprometido el sistema, y los protocolos se mejoraran, pero desde luego este mes ha habido acontecimientos importantes, esperemos que todo esto ayude a mejorar la seguridad.