Hoy tenemos el placer de publicar un artículo de Oscar López de

Sophos al que podéis seguir en twitter como

@OscarLSmateos...... espero que lo disfrutéis.

Como tantas veces hemos hablado en el blog de Sophos Iberia (www.sophosiberia.es) , el malware en

todas sus versiones se ha convertido en un negocio lucrativo, ¿por qué hacer un

virus que le dé la vuelta a la pantalla si podemos hacer uno que nos

proporcione un beneficio economico? tiene su lógica ¿verdad?

Los métodos más utilizados son:

Ransomware

Por esas palabrejas seguro que alguien se pierde, pero si

decimos virus

de la policia seguro que se orienta un poco más. Es el que está más de

moda, de hecho de vez en cuando aparece en los telediarios. Este tipo de

infecciones básicamente consiste en secuestrar los archivos del usuario,

cifrándolos con sistemas cada vez más complejos, para que pague una cantidad

económica si quiere volver a conseguirlos. Este secuestro empieza por la módica

cantidad de unos 100€, aunque algunas variantes pueden pedir hasta 5000$ por

liberar nuestros ficheros. Viendo la siguiente tabla podremos hacernos una idea

del dinero que se puede conseguir estafando a la gente:

Para que veamos lo beneficioso que es ransomware, solamente en

españa hubo 655 infecciones de la variante a la que se hace referencia en dicha

tabla (hay decenas de ransomware) de dichas infecciones hubo 11 que pagaron el

rescate, apenas un 1,6% pero supuso un beneficio de 1050 euros, parece que no

es mucho, pero... ¿os habia dicho que esta tabla es de un solo dia? es decir

que solo el dia 17 de mayo de 2012 ganaron 28100€ y ésto sólo en europa.

Y si les paga la gente ¿por qué es tan dificil pillarles? si

haces un pago a una cuenta de un banco se debería registrar quien ha recibido

el dinero... ¿o no? Evidentemente, los pagos no se hacen a traves de cuentas

bancarias o tarjetas de credito como haríamos en cualquier tienda online. Los

pagos se hacen a traves de ukash, paysfe o moneypak, paginas que nos

proporcionanan tarjetas recargables para pagar como si pagáramos en efectivo; de

esta manera, se complica bastante la identificación del timador. La buena

noticia es que tarde o temprano acabarán entre rejas, de hecho en España se

detuvo hace poco a una importante red de ransom

Esta red utilizaba sistemas de blanqueo tradicionales ligados

al mundo físico utilizando diversos portales de juego online, pasarelas de pago

electrónico o monedas virtuales (ukash, paysfe o moneypak). Uno de los metodos

era la utilización de tarjetas de crédito americanas, las cuales eran enviadas

directamente desde distintos puntos de Estados Unidos mediante paquetería

postal, y utilizadas como soporte para posteriormente canjear y extraer el

dinero en efectivo de los códigos procedentes de las víctimas del ransomware, a

través de cajeros en España. Una vez conseguido esto y como paso final para

desvincular el dinero en efectivo de su actividad delictiva en España,

realizaban giros internacionales de dinero a través de establecimientos de

cambio y locutorios de su connivencia con destino final a Rusia y con una

periodicidad diaria.

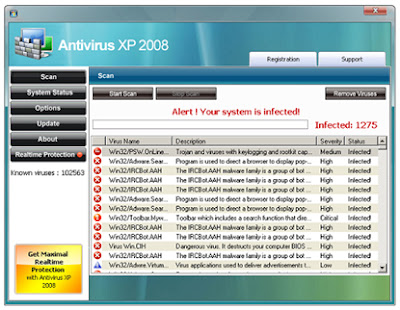

fakeav o falso antivirus

Son una de las variantes de scareware. Una vez que hemos sido

infectados por este tipo de malware, nos aparecerá un antivirus que, por

supuesto, no hemos instalado, diciéndonos que tenemos una cantidad exagerada de

virus en nuestra máquina, pero que para limpiarlos hay que pagar la versión

completa del producto. Si algún incauto paga, por descontado que no se le van a

limpiar los virus y desde luego la máquina no se va a recuperar. Hasta que no

pasemos un antivirus de verdad, el fakeav no se eliminará.

En el blog de Pablo Teijeira se explica con detalle el

funcionamiento de este tipo de malware. Como veis, una vez más se utiliza la ingeniería social. No en

vano este tipo de malware se incluye dentro del scareware, que traducido sería

algo así como “miedo-ware”, es decir,

asustarnos de algo grave para sacar partido de ello. Para que

os hagais una idea, algunas redes criminales que utilizaban este tipo de

malware para conseguir dinero facil, obtuvieron beneficios de hasta 130 millones de dólares.

En el siguiente esquema podemos ver el proceso desde que la

victima cae en el engaño hasta que el dinero llega a los timadores

Alquiler de botnets

Una botnet es un

conjunto de máquinas infectadas, de las cuales el atacante tiene control para

poder enviarles remotamente instrucciones. La finalidad de la red puede ser muy

variada:

- Envió masivo de email o spam.

- Ataque de denegación de servicios distribuidos o DDOS.

- Propagación de virus.

- Instalación de programas espías.

- Instalación de Keylogging.

- Sniffing de tráfico.

- Realizar fraude en los sistemas de pago por clic.

- Phishing.

- Uso para alojamiento de archivos.

- Ofrecer anonimato al herders, puesto que los equipos zombis

son los que realizarán el ataque directamente.

- Y por supuesto, ganar dinero con el alquiler de la red Botnet.

Una vez que todas las maquinas han sido infectadas existen

centros de control para poder lanzarles la instruccion adecuada, dichos centros

de control pueden ser centralizados como el de la imagen o P2P mucho más

dificiles de detectar.

Una vez que tenemos montado el chiringuito, solo nos queda ofrecerlo y ponerle precio. Como es natural, depende de la calidad del producto, (en este caso de la cantidad de ordenadores infectados) o incluso su localización geográfica, además del tipo de ataque que se vaya a realizar con dicha botnet. El coste de alquiler podría comenzar en los 50 dólares y terminar en varios miles de dólares para, por ejemplo, un ataque DDoS de 24 horas de duración.

En el caso de usarlo para enviar correos basura, por ejemplo, 1 millón de mensajes costaría entre 150 y 200 dólares, y por otro lado una suscripción mensual a sitios de phising costaría unos 2.000 dólares. Desde luego, se trata de un negocio muy lucrativo para los cibercriminales que utilizan nuestros ordenadores sin que nos enteremos.

En los ultimos tiempos y como la crisis afecta a todos los sectores, éste no iba a ser menos y se han reportado botnets low cost, que podrian alquilarse por unos pocos centimos o 18$ mensuales... ¿y por qué no anunciarse en youtube?

http://www.youtube.com/watch?feature=player_embedded&v=9odypM6OgY0

Autor: Oscar López

Seguridad a lo Jabalí para Todos!!